Les cybercriminels et les espions travaillant pour les États-nations coexistent subrepticement à l’intérieur des mêmes routeurs de marque compromis, car ils utilisent ces appareils pour dissimuler des attaques motivées à la fois par le gain financier et l’espionnage stratégique, ont indiqué les chercheurs.

Dans certains cas, la coexistence est pacifique, car des pirates informatiques motivés par l’argent fournissent aux espions un accès à des routeurs déjà compromis en échange de frais, ont rapporté mercredi des chercheurs de la société de sécurité Trend Micro. Dans d’autres cas, des pirates informatiques travaillant au sein de groupes de menaces persistantes avancées soutenus par des États prennent le contrôle d’appareils précédemment piratés par les groupes de cybercriminalité. Parfois, les appareils sont compromis indépendamment à plusieurs reprises par différents groupes. Le résultat est une totale liberté à l’intérieur des routeurs et, dans une moindre mesure, des appareils VPN et des serveurs privés virtuels fournis par les sociétés d’hébergement.

« Les cybercriminels et les acteurs des menaces persistantes avancées (APT) partagent un intérêt commun pour les couches d’anonymisation proxy et les nœuds de réseau privé virtuel (VPN) pour masquer les traces de leur présence et rendre la détection des activités malveillantes plus difficile », ont déclaré Feike Hacquebord et Fernando Merces, chercheurs de Trend Micro. a écrit. «Cet intérêt commun se traduit par un trafic Internet malveillant mêlant motivations financières et espionnage.»

Pawn Storm, un spammeur et un service proxy

Un bon exemple est un réseau composé principalement d’appareils EdgeRouter vendus par le fabricant Ubiquiti. Après que le FBI a découvert qu’il avait été infecté par un groupe soutenu par le Kremlin et utilisé comme botnet pour camoufler les attaques en cours visant les gouvernements, les militaires et d’autres organisations dans le monde, il a lancé une opération en janvier pour les désinfecter temporairement.

Les pirates russes ont pris le contrôle après que les appareils aient déjà été infectés par Moobot, un malware botnet utilisé par des acteurs malveillants motivés par des raisons financières et non affiliés au gouvernement russe. Ces acteurs malveillants ont installé Moobot après avoir d’abord exploité les informations d’identification d’administrateur par défaut connues publiquement et qui n’avaient pas été supprimées des appareils par les personnes qui les possédaient. Les pirates russes, connus sous divers noms, notamment Pawn Storm, APT28, Forest Blizzard, Sofacy et Sednit, ont ensuite exploité une vulnérabilité du malware Moobot et l’ont utilisé pour installer des scripts personnalisés et des malwares qui ont transformé le botnet en un cyberespionnage mondial. plate-forme.

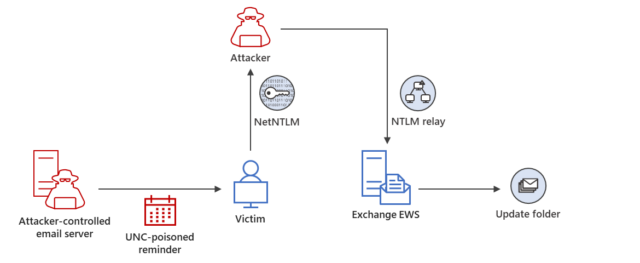

Les chercheurs de Trend Micro ont déclaré que Pawn Storm utilisait le botnet piraté pour proxy (1) des connexions utilisant des informations d’identification de compte volées et (2) des attaques exploitant une vulnérabilité critique du jour zéro dans Microsoft Exchange qui n’a pas été corrigée jusqu’en mars 2023. Les exploits du jour ont permis à Pawn Storm d’obtenir le hachage cryptographique des mots de passe Outlook des utilisateurs simplement en leur envoyant un e-mail spécialement formaté. Une fois en possession du hachage, Pawn Storm a effectué une attaque de relais de hachage NTLMv2 qui a canalisé les connexions vers les comptes d’utilisateurs via l’un des appareils du botnet. Microsoft a fourni un diagramme de l’attaque illustré ci-dessous :

Microsoft

Trend Micro a observé que le même botnet était utilisé pour envoyer du spam sur des thèmes pharmaceutiques qui présentent les caractéristiques de ce qu’on appelle le gang des pharmacies canadiennes. Un autre groupe a installé un logiciel malveillant connu sous le nom de Ngioweb sur les appareils du réseau de zombies. Ngioweb a été découvert pour la première fois en 2019 fonctionnant sur des routeurs de DLink, Netgear et d’autres fabricants, ainsi que sur d’autres appareils exécutant Linux sur du matériel x86, ARM et MIPS. L’objectif de Ngioweb est de fournir des proxys que les individus peuvent utiliser pour acheminer leurs activités en ligne via une série d’adresses IP qui changent régulièrement, en particulier celles situées aux États-Unis et réputées fiables. On ne sait pas précisément qui utilise le service propulsé par Ngioweb.

Les chercheurs de Trend Micro ont écrit :

Dans le cas spécifique des Ubiquiti EdgeRouters compromis, nous avons observé qu’un opérateur de botnet installait depuis des années des serveurs SSH avec porte dérobée et une suite de scripts sur les appareils compromis sans grande attention de la part du secteur de la sécurité, permettant ainsi un accès persistant. Un autre acteur malveillant a installé le malware Ngioweb qui s’exécute uniquement en mémoire pour ajouter les robots à un botnet proxy résidentiel disponible dans le commerce. Pawn Storm a très probablement facilement forcé les informations d’identification des serveurs SSH à porte dérobée et a ainsi obtenu l’accès à un pool de périphériques EdgeRouter dont ils pourraient abuser à diverses fins.

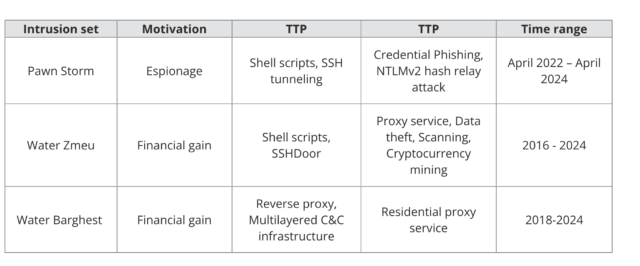

Les chercheurs ont fourni le tableau suivant, résumant l’accord de partage de botnets entre Pawn Storm et les deux autres groupes, suivis sous le nom de Water Zmeu et Water Barghest :

Tendance Micro

Il n’est pas clair si l’un ou l’autre des groupes est responsable de l’installation du malware Moobot mentionné précédemment, que le FBI a signalé avoir découvert sur les appareils. Dans le cas contraire, cela signifierait que les routeurs ont été infectés indépendamment par trois groupes motivés par des raisons financières, en plus de Pawn Storm, ce qui souligne encore la ruée continue de plusieurs groupes menaçants pour établir des postes d’écoute secrets à l’intérieur des routeurs. Les chercheurs de Trend Micro n’étaient pas disponibles pour apporter des éclaircissements.

Le message poursuit en rapportant que même si l’opération de janvier du FBI a mis à mal l’infrastructure dont dépendait Pawn Storm, des contraintes juridiques ont empêché l’opération d’empêcher une réinfection. De plus, le botnet comprenait également des serveurs publics virtuels et des appareils Raspberry Pi qui n’étaient pas affectés par l’action du FBI.

« Cela signifie que malgré les efforts des forces de l’ordre, Pawn Storm a toujours accès à de nombreux autres actifs compromis, y compris les EdgeServers », indique le rapport de Trend Micro. « Par exemple, l’adresse IP 32[.]143[.]50[.]222 a été utilisée comme réflecteur SMB vers le 8 février 2024. La même adresse IP a été utilisée comme proxy lors d’une attaque de phishing d’informations d’identification le 6 février 2024 contre divers responsables gouvernementaux à travers le monde.